更新時間:2023-06-27 來源:黑馬程序員 瀏覽量:

身份認證是大多數應用的重要組成部分,EMQ X 中的認證指的是當一個客戶端連接到 EMQ X 的時候,通過服務器端的配置來控制客戶端連接服務器的權限。

EMQ X 的認證支持包括兩個層面:

? MQTT 協議本身在 CONNECT 報文中指定用戶名和密碼,EMQ X 以插件形式支持基于 Username、

ClientID、HTTP、JWT、LDAP 及各類數據庫如 MongoDB、MySQL、PostgreSQL、Redis 等多種形式的認 證。

? 在傳輸層上,TLS 可以保證使用客戶端證書的客戶端到服務器的身份驗證,并確保服務器向客戶端驗證服 務器證書。也支持基于 PSK 的 TLS/DTLS

認證。

EMQ X 支持使用內置數據源(文件、內置數據庫)、JWT、外部主流數據庫和自定義 HTTP API 作為身份認證 數據源。

連接數據源、進行認證邏輯通過插件實現的,每個插件對應一種認證方式,使用前需要啟用相應的插件。 客戶端連接時插件通過檢查其 username/clientid 和 password 是否與指定數據源的信息一致來實現對客戶端的身份認證。

EMQ X 支持的認證方式:

內置數據源

? Username 認證

? Cliend ID 認證

使用配置文件與 EMQ X 內置數據庫提供認證數據源,通過 HTTP API 進行管理,足夠簡單輕量。

外部數據庫

? LDAP 認證

? MySQL 認證

? PostgreSQL 認證

? Redis 認證

? MongoDB 認證

外部數據庫可以存儲大量數據,同時方便與外部設備管理系統集成。

其他

? HTTP 認證

? JWT 認證

JWT 認證可以批量簽發認證信息,HTTP 認證能夠實現復雜的認證鑒權邏輯。 更改插件配置后需要重啟插件才能生效,部分認證鑒權插件包含 ACL 功能

認證結果

任何一種認證方式最終都會返回一個結果:

認證成功:經過比對客戶端認證成功

認證失敗:經過比對客戶端認證失敗,數據源中密碼與當前密碼不一致忽略認證(ignore):當前認證方式中未查找到認證數據,無法顯式判斷結果是成功還是失敗,交由認 證鏈下一認證方式或匿名認證來判斷

匿名認證

EMQ X 默認配置中啟用了匿名認證,任何客戶端都能接入 EMQ X。沒有啟用認證插件或認證插件沒有顯式允 許/拒絕(ignore)連接請求時,EMQ X 將根據匿名認證啟用情況決定是否允許客戶端連接。

配置匿名認證開關:

# etc/emqx.conf ## Value: true | false allow_anonymous = true

生產環境中請禁用匿名認證。

注意:我們需要進入到容器內部修改該配置,然后重啟EMQ X服務

密碼加鹽規則與哈希方法

EMQ X 多數認證插件中可以啟用哈希方法,數據源中僅保存密碼密文,保證數據安全。

啟用哈希方法時,用戶可以為每個客戶端都指定一個 salt(鹽)并配置加鹽規則,數據庫中存儲的密碼是按照 加鹽規則與哈希方法處理后的密文。

以 MySQL 認證為例:

加鹽規則與哈希方法配置:

# etc/plugins/emqx_auth_mysql.conf ## 不加鹽,僅做哈希處理 auth.mysql.password_hash = sha256 ## salt 前綴:使用 sha256 加密 salt + 密碼 拼接的字符串 auth.mysql.password_hash = salt,sha256 ## salt 后綴:使用 sha256 加密 密碼 + salt 拼接的字符串 auth.mysql.password_hash = sha256,salt ## pbkdf2 with macfun iterations dklen ## macfun: md4, md5, ripemd160, sha, sha224, sha256, sha384, sha512 ## auth.mysql.password_hash = pbkdf2,sha256,1000,20

生成認證信息時

1. 為每個客戶端分用戶名、Client ID、密碼以及 salt(鹽)等信息

2. 使用與 MySQL 認證相同加鹽規則與哈希方法處理客戶端信息得到密文

3. 將客戶端信息寫入數據庫,客戶端的密碼應當為密文信息

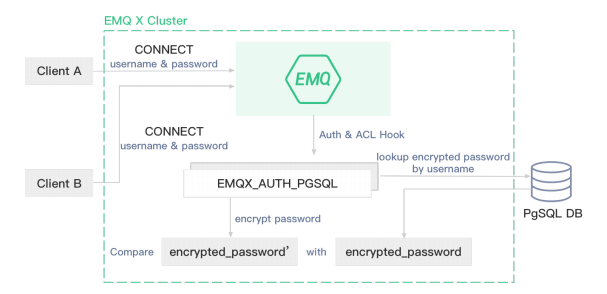

1.根據配置的認證 SQL 結合客戶端傳入的信息,查詢出密碼(密文)和 salt(鹽)等認證數據,沒有查詢

結果時,認證將終止并返回 ignore 結果

2.根據配置的加鹽規則與哈希方法計算得到密文,沒有啟用哈希方法則跳過此步

3.將數據庫中存儲的密文與當前客戶端計算的到的密文進行比對,比對成功則認證通過,否則認證失敗PostgreSQL 認證功能邏輯圖:

寫入數據的加鹽規則、哈希方法與對應插件的配置一致時認證才能正常進行。更改哈希方法會造成現有認證數 據失效。

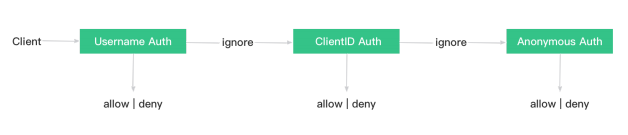

認證鏈

當同時啟用多個認證方式時,EMQ X 將按照插件開啟先后順序進行鏈式認證:

一旦認證成功,終止認證鏈并允許客戶端接入。

一旦認證失敗,終止認證鏈并禁止客戶端接入。

直到最后一個認證方式仍未通過,根據匿名認證和配置判定:

匿名認證開啟時,允許客戶端接入

匿名認證關閉時,禁止客戶端接入

同時只啟用一個認證插件可以提高客戶端身份認證效率。